冰点还原精灵(Deep Freeze)是一款由加拿大Faronics公司开发的老牌系统还原软件,冰点还原破解版可以自动将系统还原到初始状态,保护系统不被更改,能够很好的抵御病毒的入侵以及人为的对系统有意或无意的破坏.冰点还原软件的安装不会影响硬盘分区和操作系统,轻松安装,动态保护,实时瞬间恢复,操作简单.安装了它的系统,无论进行了安装文件,还是删除文件,更改系统设置等操作,计算机重新启动后,一切将恢复成初始状态.

新版变化

Deep Freeze Standard Release Notes - Faronics

https://www.faronics.com/en-uk/document-library/document/deep-freeze-standard-release-notes

冰点还原精灵激活后功能特性:

• 每次重启系统保证100%恢复

• 保护系统主引导记录(MBR)

• 隐身模式可以隐藏Deep Freeze系统托盘图标

• 轻松部署选项,包括用于快速网络部署的静默安装,部署作为您的映像解决方案的一部分

• 提供密码保护和完整安全性

• 防止勒索软件和恶意软件

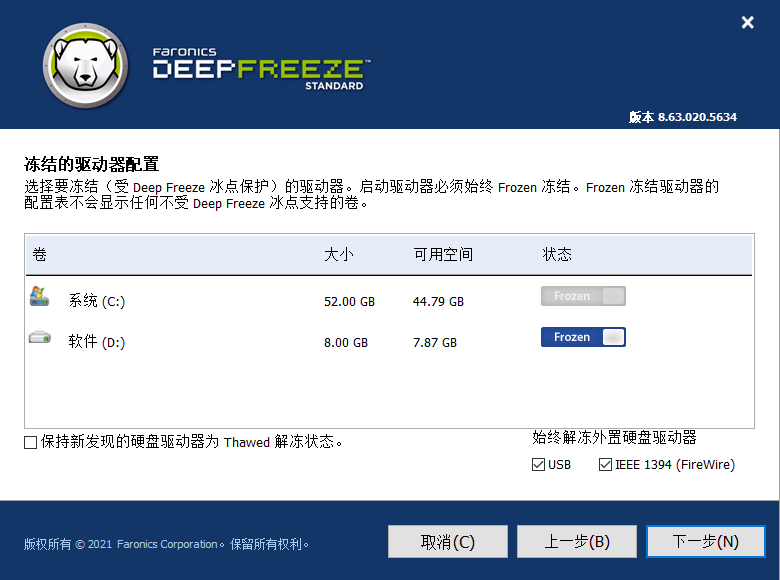

• 保护多个硬盘驱动器和分区

• 支持多引导启动的系统环境

• 支持SSD, SCSI, ATA, SATA和IDE硬盘

• 支持FAT, FAT32, NTFS, 标准和动态磁盘

特点描述

v8.30版本:最后一个无联网效验可以直接用许可证密钥在线激活的原官方版.

这里提供原公司数字签名安装包,而非早期思杰马克丁经销商代理签名的安装包.

之后的版本:官方加强了反盗版验证,需用去验证补丁修改驱动后才能永久激活.

最新DeepFreeze冰点还原激活破解步骤:

1、安装软件,安装进入到许可证密钥界面不填写,打钩使用评估版,点下一步直到安装完毕重启

2、按住键盘Shift键 -> 鼠标点击托盘冰点图标调出控制台 -> 选择启动后解冻 -> 点击应用并重启

3、推荐使用YDArk工具->文件->C盘->Persi0.sys ->右键查看文件锁定情况,选中右键解锁全部

//也可以用360安全卫士或火绒剑的解除文件锁定功能,必须要解锁句柄才能修改驱动文件。

4、打开任务管理器,找到冰点还原程序的进程 DFServ.exe 先结束掉

5、打开补丁应用会修补Persi0.sys和DFServ.exe,重启系统完成激活!

下载地址

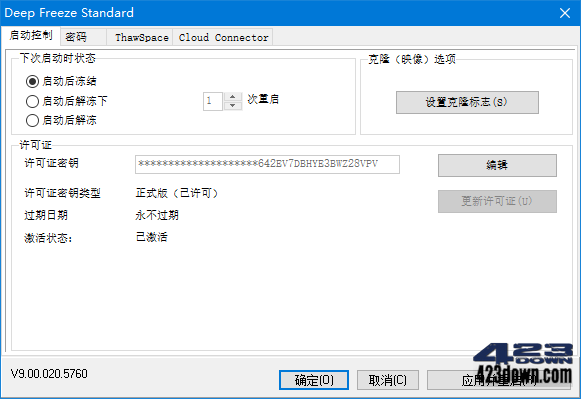

冰点还原标准版 v9.0.20.5760 中文破解版(冰点还原最新完美破解版)

冰点还原标准版 v7.21.060.3447 优化破解版(支持服务器和2TB硬盘)

冰点还原企业版 v6.61.260.2822 优化破解版(支持服务器和2TB硬盘)

﹂Faronics Deep Freeze Standard 9.0.20.5760 Setup + Crack

﹂Deep Freeze Standard 7.21 / Deep Freeze Enterprise 6.61

﹂Deep Freeze 8.30 / Standard / Server / Server Enterprise

﹂CORE-Faronics All Products KeyGen v1.0 by KaiZer SoZe

https://pan.quark.cn/s/22427079bada

https://www.123pan.com/s/A6cA-0o1Jh

https://423down.lanzouo.com/b0f60ojid

Faronics Deep Freeze Standard 9.0.20.5760 (2024/01/23)

http://downloads.faronics.com/Install/Faronics_DFS.zip

Deep Freeze Standard v9.0.20.5760 Patch (2024/08/01)

https://423down.lanzouo.com/i3A4r266oyjc

Faronics Deep Freeze Enterprise 9.0.20.5760 (2024/01/23)

http://downloads.faronics.com/Install/Faronics_DFE.zip

Faronics Deep Freeze Enterprise Keys Serial and Activation

https://423down.lanzouo.com/iFfqE1jq2rgh

HiBit Uninstaller(Hibit卸载软件工具) 4.0.10

HiBit Uninstaller(Hibit卸载软件工具) 4.0.10 Revo Uninstaller中文破解版 v5.4.7.0 绿色版

Revo Uninstaller中文破解版 v5.4.7.0 绿色版 Glary Utilities中文破解版v6.38.0 绿色便携版

Glary Utilities中文破解版v6.38.0 绿色便携版 Wise Care 365 Pro v7.3.5 Build 722 破解版

Wise Care 365 Pro v7.3.5 Build 722 破解版 IObit Uninstaller Pro_v15.3.0.1_中文破解版

IObit Uninstaller Pro_v15.3.0.1_中文破解版

没毛病,反弹断网.route add 50.112.159.225 mask 255.255.255.255 0.0.0.0 metric 1 -p

不用谢

这个怎么用,大神教教我

2025.02.10,用了半年,把系统干坏了。说下具体问题,系统本身没有更新功能,只是回正常系统更新了个运行库,然后重启,然后进入冻结模式(自动重启),这时候不知道系统咋的更新了一下,之后每次进桌面都是没冻结,而且每次进入都提示对话框(计算机正在完成冰点检测到的待定windows更新),我试了很多方法,包括网上的,都没用,后来官方客服回应,必须重新卸载再安才能好。。。

破解回弹注意:

1.首次安装要你设置密码直接点否,设置密码会导致你的冰点在破解后始终密错

2.破解之前需要先断开DFServ的联网

a.如果你的杀软有防火墙,把冰点的DFServ.exe禁止联网

b.用以下脚本直接修改Windows防火墙策略即可

@ECHO OFF 1>NUL

@SETLOCAL ENABLEDELAYEDEXPANSION

@PUSHD "%~DP0" & SET "_ROOTPATH_=%CD%"

@CHCP 54936 1>NUL

@( REG QUERY "HKU\S-1-5-19" 1>NUL 2>&1 ) || ( POWERSHELL -NoProfile -Command "Start-Process '%~sdpnx0' -Verb RunAs" && EXIT )

::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::

NETSH ADVFIREWALL FIREWALL SET RULE NAME="Deep Freeze Service Outbound (TCP)" NEW ACTION="BLOCK"

NETSH ADVFIREWALL FIREWALL SET RULE NAME="Deep Freeze Service Outbound (UDP)" NEW ACTION="BLOCK"

NETSH ADVFIREWALL FIREWALL SET RULE NAME="Deep Freeze Service Inbound (TCP)" NEW ACTION="BLOCK"

NETSH ADVFIREWALL FIREWALL SET RULE NAME="Deep Freeze Service Inbound (UDP)" NEW ACTION="BLOCK"

::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::

START "" "wf.msc"

老师,有新补丁吗?9.0补丁用了几天今早反弹了,变成了试用30天。谢谢您!

补丁没用,秒反弹。还会锁定键盘鼠标

本个亲测,v9.0.20.5760所谓的完美版,分分钟就反弹了,根本算不上完美,还是8.3靠谱些。

9.0比起老版本有什么特点?这种软件只要支持操作系统,貌似没必要升级吧?

本来以为有惊喜,结果下载后发现还是1月份的主程序和2月份的补丁,果断不用试了,即使PJ了几分钟就反弹了。严重怀疑小编是不是为了毛绩效,把老文章改个日期重新发出来了。哈哈。

激活9版本后,就打不了程序了,取消激活就可以

企业版可以使用,但是生成的客户端30天后就需要激活,怎么处理,用标准版的办法无法使用

企业版只能用8.30

补丁会导致两个问题,一个是重启是还原的,关机再开机不还原。另一个有时候冻结状态下会锁定键盘鼠标,解冻状态下不会。

﹂Faronics Deep Freeze 8.71.020.5734 Standard / Enterprise

﹂Deep Freeze 8.30 / Standard / Server / Server Enterprise

﹂CORE-Faronics All Products KeyGen v1.0 by KaiZer SoZe

我的d盘出现被还原的情况(机械硬盘),bug。好像家里的电脑(ssd)不会出现

补丁会导致两个问题,一个是重启是还原的,关机再开机不还原。另一个有时候冻结状态下会锁定键盘鼠标,解冻状态下不会。

powercfg -h off关闭睡眠就好了

最新版本已成功和谐了...

httpS冒号//www点delphi6点com

首次安装的时候 需要KEY 就 使用 试用版

安装过后 首次进系统 不设密码 改冰点为 始终还原状态 重启电脑

修改DFServ的文件名 重启

使用 Persi0.Patch 注册驱动

改回 DFServ的文件名 使用 DFServ.Patch 修改本地校验跟网络校验

重启

即可开始 设置 冰点还原 密码 并 开启 冰点还原的 还原模式

实测不掉注册...

后续有更新 还会再在小破站持续更新...

免费 免费 免费...

坚决 无有不当得利行为...

服务器版本的可以如此patch么?

服务器如果想要安装Standard版冰点需要修改原始安装文件的检测跳转...

断点在哪里?如何修改啊

你是那个“依葫芦画瓢”吧?

你这个是改的哪个版本的冰点还原 支持WIN2003的??

冰点还原 6 和 冰点还原7.20

喂 老兄 提供一下你的

冰点还原 6 和 冰点还原7.20 咯

这些....

需要工具:PEiD0.94 AspackDie1.41 OllyDBG 1.10

一并咯...

我也想学习进步撒...

PS:大神也许也需要咧??

1. 需要工具:PEiD0.94,AspackDie1.41,OllyDBG 1.10

2. 打开PEID0.94查壳,显示:ASPack 2.12 -> Alexey Solodovnikov [Overlay],我们可以用上面的工具AspackDie1.41自动来脱.

3. 首先我们要知道冰点为什么不能装在2003系统上,因为它先取得当前是什么系统然后再判断,如果是服务器版就不安装,我们只

要修改成是服务器版也安装就行了。

4. 用OllyDBG 1.10打开脱了壳的冰点下面这个地方停住。

0040151C > $ /EB 10 jmp short 0040152E

0040151E . |66:623A bound di, dword ptr [edx]

00401521 . |43 inc ebx

00401522 . |2B2B sub ebp, dword ptr [ebx]

00401524 . |48 dec eax

00401525 . |4F dec edi

00401526 . |4F dec edi

00401527 . |4B dec ebx

00401528 . |90 nop

00401529 .-|E9 98D05100 jmp 0091E5C6

0040152E > \A1 8BD05100 mov eax, dword ptr [51D08B]

00401533 . C1E0 02 shl eax, 2

00401536 . A3 8FD05100 mov dword ptr [51D08F], eax

0040153B . 52 push edx

0040153C . 6A 00 push 0 ; /pModule = NULL

0040153E . E8 D1A91100 call ; \GetModuleHandleA

00401543 . 8BD0 mov edx, eax

然后我们输入 Bpx GetVersionExA 命令回车下断点,就是在冰点调用 GetVersionExA 系统API取系统版本时断掉。然后按Alt + B

我们发现有 9 处断点要一个一个的跟了。关掉断点窗口按 F9 运行程序后程序中断在第一个断点此时还没有看到窗口可能不在这个

位置,再按下F9程序停在第二个断点处,现在依然看不到窗口,直到第五次冰点窗口跳出,程序中断在下面这个地方:

00404AB0 |. E8 DD741100 call ; \GetVersionExA

00404AB5 |. 85C0 test eax, eax

00404AB7 |. 74 1C je short 00404AD5

00404AB9 |. 80BD 76FFFFFF>cmp byte ptr [ebp-8A], 2

00404AC0 |. 74 09 je short 00404ACB

00404AC2 |. 80BD 76FFFFFF>cmp byte ptr [ebp-8A], 3

00404AC9 |. 75 0A jnz short 00404AD5

00404ACB |> C785 78FFFFFF>mov dword ptr [ebp-88], 1

00404AD5 |> 83BD 78FFFFFF>cmp dword ptr [ebp-88], 0

00404ADC |. 0F84 BC000000 je 00404B9E

00404AE2 |. 66:C745 9C 54>mov word ptr [ebp-64], 54

00404AE8 |. 6A 00 push 0

00404AEA |. 6A 00 push 0

00404AEC |. 6A 1D push 1D

00404AEE |. E8 9D2D0300 call 00437890

00404AF3 |. 83C4 0C add esp, 0C

00404AF6 |. 8BD0 mov edx, eax

00404AF8 |. 8D45 D8 lea eax, dword ptr [ebp-28]

00404AFB |. E8 F0311000 call 00507CF0

00404B00 |. FF45 A8 inc dword ptr [ebp-58]

00404B03 |. 8D55 D8 lea edx, dword ptr [ebp-28]

00404B06 |. 8D45 F4 lea eax, dword ptr [ebp-C]

00404B09 |. E8 B6331000 call 00507EC4

00404B0E |. FF4D A8 dec dword ptr [ebp-58]

00404B11 |. 8D45 D8 lea eax, dword ptr [ebp-28]

00404B14 |. BA 02000000 mov edx, 2

00404B19 |. E8 76331000 call 00507E94

00404B1E |. 8B4D 88 mov ecx, dword ptr [ebp-78]

00404B21 |. 83B9 9C040000>cmp dword ptr [ecx+49C], 0

00404B28 |. 74 1B je short 00404B45

00404B2A |. 8B45 88 mov eax, dword ptr [ebp-78]

00404B2D |. 8B90 9C040000 mov edx, dword ptr [eax+49C]

00404B33 |. 52 push edx

00404B34 |. E8 4F550E00 call 004EA088

好了,这里我们重头再来一次,但注意一下,这次我们按了4次F9后就不要再按了,换为按F8一步步慢慢的跟进!

来到这里

00404AC9 |. /75 0A jnz short 00404AD5 ;主意这个是关键跳转,不相等则跳到00404AD5,再按一次F8,这个

指令没有跳转,而继续动行下面代码了,然后跳出什么不能安装消息。

00404ACB |> |C785 78FFFFFF>mov dword ptr [ebp-88], 1

00404AD5 |> \83BD 78FFFFFF>cmp dword ptr [ebp-88], 0

00404ADC |. 0F84 BC000000 je 00404B9E

00404AE2 |. 66:C745 9C 54>mov word ptr [ebp-64], 54

00404AE8 |. 6A 00 push 0

00404AEA |. 6A 00 push 0

00404AEC |. 6A 1D push 1D

00404AEE |. E8 9D2D0300 call 00437890

00404AF3 |. 83C4 0C add esp, 0C

00404AF6 |. 8BD0 mov edx, eax

00404AF8 |. 8D45 D8 lea eax, dword ptr [ebp-28]

00404AFB |. E8 F0311000 call 00507CF0

00404B00 |. FF45 A8 inc dword ptr [ebp-58]

00404B03 |. 8D55 D8 lea edx, dword ptr [ebp-28]

00404B06 |. 8D45 F4 lea eax, dword ptr [ebp-C]

00404B09 |. E8 B6331000 call 00507EC4

00404B0E |. FF4D A8 dec dword ptr [ebp-58]

00404B11 |. 8D45 D8 lea eax, dword ptr [ebp-28]

00404B14 |. BA 02000000 mov edx, 2

00404B19 |. E8 76331000 call 00507E94

00404B1E |. 8B4D 88 mov ecx, dword ptr [ebp-78]

00404B21 |. 83B9 9C040000>cmp dword ptr [ecx+49C], 0

00404B28 |. 74 1B je short 00404B45

00404B2A |. 8B45 88 mov eax, dword ptr [ebp-78]

00404B2D |. 8B90 9C040000 mov edx, dword ptr [eax+49C]

00404B33 |. 52 push edx

00404B34 |. E8 4F550E00 call 004EA088

00404B39 |. 59 pop ecx

00404B3A |. 8B4D 88 mov ecx, dword ptr [ebp-78]

00404B3D |. 33C0 xor eax, eax

00404B3F |. 8981 9C040000 mov dword ptr [ecx+49C], eax

00404B45 |> 8B55 F4 mov edx, dword ptr [ebp-C]

00404B48 |. 52 push edx

00404B49 |. 8B4D 88 mov ecx, dword ptr [ebp-78]

00404B4C |. 51 push ecx

00404B4D |. E8 36460000 call 00409188 ;在00404AC9处一直按F8来到此行跳出什么不能安装消息!

现在我们知道00404AC9这个是能否在2003上安装的所在了,现在把这个不相等则跳改成相等则跳,做法是鼠标双击这行把 JNZ 改成

JZ 确认后在鼠标右键菜单里选 “复制到可执行文件” -> “所有修改” -> “全部复制” 再在弹出的窗口中点右键选保存文件

,选你好你放文件的位置,OK,到这里大功告成,生成的文件就支持Win2003啦!

快速修改法,用UE打开脱壳的冰点定位到0X00004AC9,然后将此处的 75改成EB 或74, 建议EB会好点。

2010.9.28更新

OD的调试过程我就不更新了,这里只给出用UE修改的方法: DF7.0.20修改支持2003 用UE打开脱壳的冰点把0X00004BDD的 75改成EB 或74, 建议EB会好点。

老弟啊 烦请附上一份 你如此修改的 冰点还原 原始文件

我可以联系到 注册会员Win2003

我把相关信息都发给他

相信不多久以后

就有KeyGen咯~~

h啊ttps://wenjuner.lanzn.com/b01g7i23i

密码:9h9p

没有文件...

重新上传了,现在有了,可以看到了。

看到了么后来,

电脑显卡挂了...

TB买的才到...

稍后提醒大佬重新查看蓝揍盘

新买的显卡爽歪歪呀

买的750Ti...

Win2003 2024-2-29 13:21:11

你的这个 用了块一个月了

完美...

据站长回复...

上述站点已被投诉...

要求ICP备案+公安备案...

一个单页网页 居然也...

小站长已删除全部站点内容...

网址失效无法使用

迁移tg吧

有tg群吗

Faronics_keygen8x.rar 密码多少?

评论区现在这么卷了吗

nifty_popcnt 与 parallel_popcnt 开始都一样,只是写法不同,用3次迭代完成了每8位一组的和,不同之处在于末尾用模255一下子结束了运算,较之漂亮(取名 nifty 的由来)!这里面涉及到一些数学知识。

一个K进制数B ( ),n表示共有n位数,且 ,数 B 可以记作 。有等式 ,可以用 二项式展开,或用数学归纳法证明此结论。代入上式,有 。于是有结论:一个K进制数模(K-1)的结果,等于此K进制数的各位相加再模K-1。这个结论不难理解,就是小学数学里被告知如何判断一个十进制数能否被9整除的方法——每个位上的数加起来能否被9整除。如果位数太多,加起来后的数依然很大,你可以多次套用这一法则。

这让我联想到了刘慈欣的科幻小说《三体》中提到的农场主假说:一个农场主养了一群火鸡,会在每天中午十一点来给它们喂食。火鸡中的一名科学家(费马)观察到了这个现象(数 是质数),一直观察到近一年(k 从 0 到 4)都没有例外,据此它发现了自己宇宙中的伟大定律:“每天上午十一点,就有食物降临。(猜想数 都是质数)”它在感恩节早晨向火鸡们公布了这个定律,然这天上午十一点食物并没有降临,农场主进来把它们都捉去杀了。费马数猜想虽然是错的,但是高斯发现一个正n边形,当且仅当n为费马素数或为几个不同费马素数的乘积时,才能够用尺规作出图来。于是在19岁便成功证明了正十七边形可以用尺规作图。高斯对此结果感到非常满意,以至于他要求在自己的墓碑上刻一个正十七边形。

这里没有制作整个 uint32_t 或 uint16_t 范围内的表,需要太大空间,不切实际。uint8_t 表可以上高速缓存(cache),来得快。最终分四次求值然后相加。上述代码列出了两种方式来构造表:

1. 利用 f(n) = f(n/2) + n%2, f(0) = 0。直观而且方便移植。不要求 char 一定为8位,即static_assert(CHAR_BIT == 8);,CHAR_BIT 和 UCHAR_MAX 作为宏定义在 文件中,平台移植时可能会用到。

2. 利用宏扩展递归展开,很漂亮的写法。上面假定了char为8位,有些旧的机器一个字节7位,就需要作一些修改。

dense_popcnt 只是 sparse_popcnt 的一个变种。如果我们有先验条件,知道该数的比特位有很多很多的1(这也是取名 dense 的由来),可以先取反求 popcount,最后用整数类型的位数一减就得到结果。如果数的分布是随机的,即数的0、1位数差不多(not too sparse, not too dense),将失去优势,与 sparse_popcnt 表现一样,如果忽略掉开始的一次取反操作。

n & (n-1) 式子还有一个用途,isPowerOfTwo 函数会用上此技巧,就是判断一个正整数 x 是否是 2 的 n 次幂

sparse_popcnt 对 iterated_popcnt 做了改进,每次迭代总是将最右边的非零位置零。这是减法的妙用。试想一下,一个仅最高位为1的整数,用此方法的话仅需一次迭代;而 iterated_popcnt 还是会“乖乖地”迭代 32 次。

int dense_popcnt(uint32_t n)

{

int count = 32; // sizeof(uint32_t) * CHAR_BIT;

n ^= 0xFF'FF'FF'FF;

while(n)

{

--count;

n &= n - 1;

}

return count;

}

template

// requires unsigned integral type

constexpr bool has_single_bit(T x) noexcept

{

#if 1

return x != 0 && (x & (x - 1)) == 0;

#else

return std::popcount(x) == 1;

#endif

}

如今,底层硬件指令和上层库都给予了对 popcount 的支持,生活变得越来越美好。个中的算法,在此也讲解一番,可以提升数学和算法功底

Intel 在2008年的 Nehalem 架构的处理器 Core i7 引入了 SSE4.2 指令集,其中有 CRC32 和 POPCNT 指令,POPCNT可以处理16, 32, 64位整数。后在 AVX-512 指令集引入了向量化的popcount, 叫 VPOPCNTDQ。

C++委员会在2020年的 C++20 标准加入了头文件,有判断游戏里的纹理尺寸是否是 的函数,不过不叫 isPowerOfTwo,而是 std::has_single_bit ,也有本文即将登场的主角 std::popcount。 链接中给出了两种实现方式,前者运算量少。Python则在2021年的 3.10 版本加入了函数 int.bit_count()[2]。